Hướng Dẫn Xác Thực Bảo Mật ACL Trên Switch Cisco Catalyst 9000 Series

TỔNG QUAN VỀ TÍNH NĂNG BẢO MẬT ACL TRÊN CISCO CATALYST 9000 SWITCH

Switch Cisco Catalyst 9000 Series Là Gì?

Cisco Catalyst 9000 Series là dòng sản phẩm thế hệ mới được Cisco nghiên cứu và cho ra đời nhằm thay thế các dòng sản phẩm cũ, giúp mang đến giải pháp hoàn hảo hơn giúp vận hành dễ dàng, cải thiện năng suất, tiết kiệm chi phí cũng như gia tăng lợi ích kinh doanh cho các doanh nghiệp.

Switch Cisco Catalyst 9000 Series bao gồm các dòng sản phẩm:

ACL Trên Switch Cisco 9000 Là Gì?

ACL lọc lưu lượng khi nó đi qua thiết bị Switch hoặc Router và cho phép hoặc từ chối các gói vượt qua các giao diện được chỉ định. ACL là một tập hợp tuần tự các điều kiện cho phép và từ chối áp dụng cho các gói. Khi một gói được nhận trên một giao diện, bộ chuyển mạch sẽ so sánh các trường trong gói với bất kỳ ACL nào được áp dụng để xác minh rằng gói có các quyền cần thiết để được chuyển tiếp, dựa trên các tiêu chí được chỉ định trong danh sách truy cập.

Từng cái một, nó kiểm tra các gói dựa trên các điều kiện trong danh sách truy cập. Match đầu tiên quyết định việc chuyển đổi chấp nhận hay từ chối các gói tin. Bởi vì switch ngừng thử nghiệm sau lần match đầu tiên, thứ tự của các điều kiện trong danh sách là rất quan trọng. Nếu không có điều kiện nào phù hợp, switch sẽ từ chối gói tin. Nếu không có giới hạn nào, switch sẽ chuyển tiếp gói tin; nếu không, switch sẽ bỏ gói tin.

Bạn có thể cấu hình danh sách truy cập để cung cấp bảo mật cơ bản cho mạng của mình. Nếu bạn không cấu hình ACL, tất cả các gói đi qua switch có thể được phép vào tất cả các phần của mạng. Bạn có thể sử dụng ACL để kiểm soát máy chủ nào có thể truy cập các phần khác nhau của mạng hoặc để quyết định loại lưu lượng nào được chuyển tiếp hoặc bị chặn tại các giao diện của bộ định tuyến. Ví dụ, bạn có thể cho phép chuyển tiếp lưu lượng e-mail nhưng không cho phép chuyển tiếp lưu lượng Telnet.

Các Thuật Ngữ Liên Quan Đến ACL Trên Switch Cisco 9000 Catalyst

Các thuật ngữ ACL trên Cisco Catalyst 9000 Series được thể hiện trong bảng sau:

| ACE | (Access Control Entry) là một rule/line duy nhất trong ACL |

| ACL | (Access Control List) là một nhóm các ACE được áp dụng cho một cổng |

| DACL | (Downloadable ACL) là ACL được đẩy động thông qua chính sách bảo mật ISE |

| PACL | (Port ACL) là ACL được áp dụng cho giao diện Layer 2 |

| RACL | (Routed ACL) là ACL được áp dụng cho giao diện Layer 3 |

| VACL | (Vlan ACL) là ACL được áp dụng cho Vlan |

| GACL | (Group ACL) là ACL được gán động cho một nhóm người dùng hoặc khách hàng dựa trên danh tính của họ |

| IP ACL | Dùng để phân loại gói tin IPv4/IPv6. Các quy tắc này chứa các trường và thuộc tính gói layer 3 và layer 4 khác nhau bao gồm nhưng không giới hạn ở địa chỉ IPv4 nguồn và đích, nguồn và cổng đích TCP/UDP, TCP flags và DSCP, v.v. |

| MACL | (Mac Address ACL) được sử dụng để phân loại các gói không phải IP. Các quy tắc chứa các trường và thuộc tính layer 2 khác nhau bao gồm địa chỉ MAC nguồn/đích, kiểu ether, v.v. |

| L4OP | (Layer 4 Operator) Logic khớp cổng không phải là EQ (Bằng To). GT (lớn hơn), LT (nhỏ hơn), NE (không bằng), RANGE (từ – đến) là L4OP |

| VCU | (Đơn vị so sánh giá trị) L4OP được chuyển thành Value Comparison Units (VCU) để thực hiện phân loại trên tiêu đề Layer 4 |

| VMR | (Value Mask Result) Một mục nhập ACE được lập trình nội bộ trong TCAM dưới dạng “VMR” |

| CGD | (Class Group Database) là nơi FMAN-FP lưu trữ nội dung ACL |

| Classes | Cách xác định các mục nhập kiểm soát truy cập (ACE) trong CGD |

| CG | (Class Group) ACLs được xác định như thế nào trong CGD, đó là Class Group là một nhóm các lớp |

| CGE | (Class Group Entry) Một mục nhập ACE được lưu trữ trong một Class Group |

| FMAN | (Forwarding Manager) là lớp lập trình giữa Cisco IOS XE và phần cứng |

| FED | (Forwarding Engine Driver) là thành phần lập trình phần cứng của thiết bị |

VÍ DỤ VỀ SỬ DỤNG ACL

Sau đây là 3 ví dụ về cách ACL sử dụng TCAM,L4OPs và VCUs

Ví Dụ 1: IPv4 TCAM

access-list 101 permit ip any 10.1.1.0 0.0.0.255

access-list 101 permit ip any 10.1.2.0 0.0.0.255

access-list 101 permit ip any 10.1.3.0 0.0.0.255

access-list 101 permit ip any 10.1.4.0 0.0.0.255

access-list 101 permit ip any 10.1.5.0 0.0.0.255

| TCAM Entries | L4OPs | VCUs | |

| Tiêu Thụ | 5 | 0 | 0 |

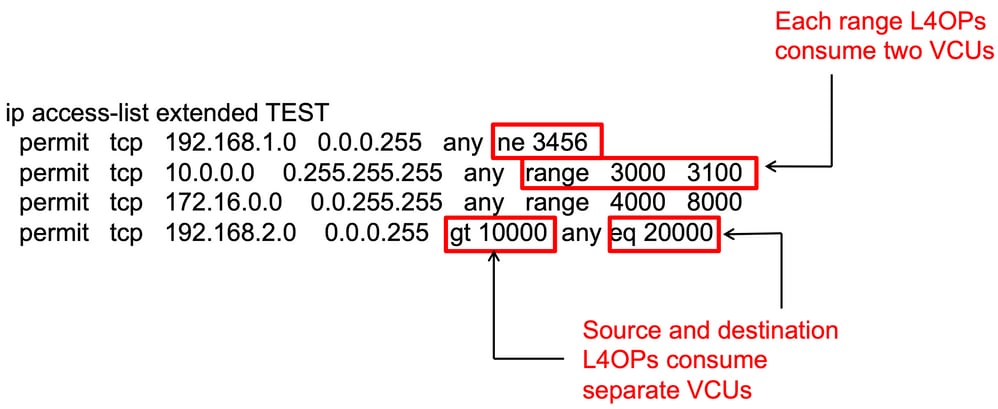

Ví Dụ 2: IPv4 TCAM/L4OP/VCU

ip access-list extended TEST

10 permit tcp 192.168.1.0 0.0.0.255 any neq 3456 <-- 1 L4OP, 1 VCU

20 permit tcp 10.0.0.0 0.255.255.255 any range 3000 3100 <-- 1 L4OP, 2 VCU

30 permit tcp 172.16.0.0 0.0.255.255 any range 4000 8000 <-- 1 L4OP, 2 VCU

40 permit tcp 192.168.2.0 0.0.0.255 gt 10000 any eq 20000 <-- 2 L4OP, 2 VCU

| TCAM Entries | L4OPs | VCUs | |

| Tiêu Thụ | 4 | 5 | 7 |

Ví Dụ 3: IPv6 TCAM/L4OP/VCU

ACE IPv6 sử dụng hai mục TCAM so với một mục cho IPv4. Trong ví dụ này, 4 ACE sử dụng 8 TCAM thay vì 4.

ipv6 access-list v6TEST

sequence 10 deny ipv6 any 2001:DB8:C18::/48 fragments

sequence 20 deny ipv6 2001:DB8::/32 any

sequence 30 permit tcp host 2001:DB8:C19:2:1::F host 2001:DB8:C18:2:1::1 eq bgp <-- One L4OP & VCU

sequence 40 permit tcp host 2001:DB8:C19:2:1::F eq bgp host 2001:DB8:C18:2:1::1 <-- One L4OP & VCU

| TCAM Entries | L4OPs | VCUs | |

| Tiêu Thụ | 8 | 2 | 2 |

CẤU TRÚC LIÊN KẾT

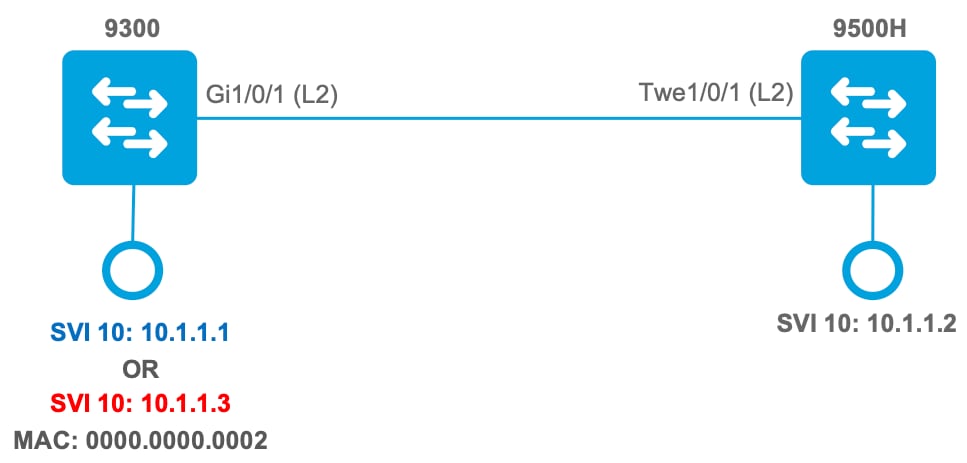

9300 Vlan 10 SVI sử dụng một trong hai địa chỉ IP được hiển thị trong hình ảnh này, dựa trên kết quả việc chuyển tiếp hoặc giảm xuống được hiển thị trong các ví dụ.

CẤU HÌNH VÀ XÁC MINH ACL TRÊN SWITCH CISCO CATALYST 9000

Dưới đây là các cách khác minh và sửa lỗi ACL trong phần mềm và phần cứng của các thiết bị Cisco Catalyst 9000

Tình Huống 1: PACL (IP ACL)

Cổng ACL được gán cho giao diện layer 2

- Ranh giới bảo mật: Cổng hoặc VLAN

- Tệp đính kèm: Giao diện layer 2

- Hướng: Đi vào hoặc đi ra (từng lần một)

- Các loại ACL được hỗ trợ: MAC ACL & IP ACLs (Tiêu chuẩn hoặc nâng cao)

Cấu hình PACL với IP ACL

9500H(config)#ip access-list extended TEST <-- Create a named extended ACL

9500H(config-ext-nacl)#permit ip host 10.1.1.1 any

9500H(config-ext-nacl)#permit udp host 10.1.1.1 eq 1000 host 10.1.1.2

9500H#show access-lists TEST <-- Display the ACL configured

Extended IP access list TEST

10 permit ip host 10.1.1.1 any

20 permit udp host 10.1.1.1 eq 1000 host 10.1.1.2

9500H(config)#interface twentyFiveGigE 1/0/1 <-- Apply ACL to Layer 2 interface

9500H(config-if)#ip access-group TEST in

9500H#show running-config interface twentyFiveGigE 1/0/1

Building configuration...

Current configuration : 63 bytes

!

interface TwentyFiveGigE1/0/1

ip access-group TEST in <-- Display the ACL applied to the interface

end

Xác minh PACL

Truy xuất IF_ID được liên kết với giao diện

9500H#show platform software fed active ifm interfaces ethernet

Interface IF_ID State

----------------------------------------------------------------

TwentyFiveGigE1/0/1 0x00000008 READY <-- IF_ID value for Tw1/0/1

Xác minh Class group ID (CG ID) được liên kết với IF_ID

9500H#show platform software fed active acl interface 0x8 <-- IF_ID with leading zeros omitted

########################################################

######## ##################

####### Printing Interface Infos #################

######## ##################

########################################################

INTERFACE: TwentyFiveGigE1/0/1 <-- Confirms the interface matches the IF_ID

MAC 0000.0000.0000

########################################################

intfinfo: 0x7f8cfc02de98

Interface handle: 0x7e000028

Interface Type: Port <-- Type: Port indicates Layer 2 interface

if-id: 0x0000000000000008 <-- IF_ID 0x8 is correct

Input IPv4: Policy Handle: 0x5b000093

Policy Name: TEST <-- The named ACL bound to this interface

CG ID: 9 <-- Class Group ID for this entry

CGM Feature: [0] acl <-- Feature is ACL

Bind Order: 0

Thông tin ACL được liên kết với ID CG

9500H#show platform software fed active acl info acl-cgid 9 <-- The CG ID associated to the ACL TEST

########################################################

######### ##################

######## Printing CG Entries #################

######### ##################

########################################################

===================================

ACL CG (acl/9): TEST type: IPv4 <-- feature ACL/CG ID 9: ACl name TEST : ACL type IPv4

Total Ref count 1

---------------------------------

1 Interface <-- ACL is applied to one interface

---------------------------------

region reg_id: 10

subregion subr_id: 0

GCE#:1 #flds: 2 l4:N matchall:N deny:N <-- #flds: 2 = two fields in entry | l4:N (no Layer 4 port match)

Result: 0x01010000

ipv4_src: value = 0x0a010101, mask = 0xffffffff <-- src 0x0a010101 hex = 10.1.1.1 | mask 0xffffffff = exact host match

ipv4_dst: value = 0x00000000, mask = 0x00000000 <-- dst & mask = 0x00000000 = match any

GCE#:1 #flds: 4 l4:Y matchall:N deny:N <-- #flds: 4 = four fields in entry | l4:Y (ACE uses UDP port L4 match)

Result: 0x01010000

ipv4_src: value = 0x0a010101, mask = 0xffffffff <-- Exact match (host) 10.1.1.1

ipv4_dst: value = 0x0a010102, mask = 0xffffffff <-- Exact match (host) 10.1.1.2

ip_prot: start = 17, end = 17 <-- protocol 17 is UDP

l4_src: start = 1000, end = 1000 <-- matches eq 1000 (equal UDP port 1000)

Thông tin chính sách về CG ID, cũng như giao diện nào sử dụng CG ID

9500H#show platform software fed active acl policy 9 <-- Use the CG ID value

########################################################

######### ##################

######## Printing Policy Infos #################

######### ##################

########################################################

INTERFACE: TwentyFiveGigE1/0/1 <-- Interface with ACL applied

MAC 0000.0000.0000

########################################################

intfinfo: 0x7f8cfc02de98

Interface handle: 0x7e000028

Interface Type: Port

if-id: 0x0000000000000008 <-- The Interface IF_ID 0x8

------------

Direction: Input <-- ACl is applied in the ingress direction

Protocol Type:IPv4 <-- Type is IPv4

Policy Intface Handle: 0x880000c1

Policy Handle: 0x5b000093

########################################################

######### ##################

######## Policy information #################

######### ##################

########################################################

Policy handle : 0x5b000093

Policy name : TEST <-- ACL Name TEST

ID : 9 <-- CG ID for this ACL entry

Protocol : [3] IPV4

Feature : [1] AAL_FEATURE_PACL <-- ASIC feature is PACL

Number of ACLs : 1

########################################################

## Complete policy ACL information

########################################################

Acl number : 1

=====================================

Acl handle : 0x320000d2

Acl flags : 0x00000001

Number of ACEs : 3 <-- 3 ACEs: two explicit and the implicit deny entry

Ace handle [1] : 0xb700010a

Ace handle [2] : 0x5800010b

Interface(s):

TwentyFiveGigE1/0/1 <-- The interface ACL is applied

########################################################

######### ##################

######## Policy instance information #################

######### ##################

########################################################

Policy intf handle : 0x880000c1

Policy handle : 0x5b000093

ID : 9

Protocol : [3] IPV4

Feature : [1] AAL_FEATURE_PACL

Direction : [1] Ingress

Number of ACLs : 1

Number of VMRs : 3------------

Xác nhận PACL đang hoạt động

### Ping originated from neighbor device with source 10.1.1.1 ###

C9300#ping 10.1.1.2 source g 1/0/1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.1.1.2, timeout is 2 seconds:

Packet sent with a source address of 10.1.1.1 <--- Ping source is permitted and ping is successful

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/1 ms <-- 100% ping success

### Ping originated from neighbor device with source 10.1.1.3 ###

C9300#ping 10.1.1.2 source g 1/0/1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.1.1.2, timeout is 2 seconds:

Packet sent with a source address of 10.1.1.3 <-- Ping source is denied (implicit) and ping fails

.....

Success rate is 0 percent (0/5) <-- 0% ping success

### Confirm PACL drop ###

9500H#show access-lists TEST

Extended IP access list TEST

10 permit ip host 10.1.1.1 any <-- Counters in this command do not show matches

20 permit udp host 10.1.1.1 eq 1000 host 10.1.1.2

9500H#show platform software fed active acl counters hardware | i PACL Drop

Ingress IPv4 PACL Drop (0x77000005): 11 frames <-- Hardware level command displays drops against PACL

Ingress IPv6 PACL Drop (0x12000012): 0 frames

<...snip...>

Tình Huống 2: PACL (MAC ACL)

Cổng ACLs được gán cho giao diện layer 2:

- Ranh giới bảo mật: Cổng hoặc VLAN

- Tệp đính kèm: Giao diện layer 2

- Hướng: Đi vào hoặc đi ra (từng lần một)

- Các loại ACL được hỗ trợ: MAC ACL & IP ACL (Tiêu chuẩn hoặc nâng cao)

Cấu hình PACL với MAC ACL

9500H#show run | sec mac access-list

mac access-list extended MAC-TEST <-- MAC ACL named MAC-TEST

permit host 0001.aaaa.aaaa any <-- permit host MAC to any dest MAC

9500H#show access-lists MAC-TEST

Extended MAC access list MAC-TEST

permit host 0001.aaaa.aaaa any

9500H#show running-config interface twentyFiveGigE 1/0/1

Building configuration...

interface TwentyFiveGigE1/0/1

switchport access vlan 10

switchport mode access

mac access-group MAC-TEST in <-- Applied MACL to layer 2 interface

Xác minh PACL

Truy xuất IF_ID được liên kết với giao diện

Xác minh Class group ID (CG ID) được liên kết với IF_ID

9500H#show platform software fed active acl interface 0x8 <-- IF_ID with leading zeros omitted

########################################################

######## ##################

####### Printing Interface Infos #################

######## ##################

########################################################

INTERFACE: TwentyFiveGigE1/0/1 <-- Confirms the interface matches the IF_ID

MAC 0000.0000.0000

########################################################

intfinfo: 0x7f489404e408

Interface handle: 0x7e000028

Interface Type: Port <-- Type: Port indicates Layer 2 interface

if-id: 0x0000000000000008 <-- IF_ID 0x8 is correct

Input MAC: Policy Handle: 0xde000098

Policy Name: MAC-TEST <-- The named ACL bound to this interface

CG ID: 20 <-- Class Group ID for this entry

CGM Feature: [0] acl <-- Feature is ACL

Bind Order: 0

Thông tin ACL được liên kết với CG ID

9500H#show platform software fed active acl info acl-cgid 20 <-- The CG ID associated to the ACl MAC-TEST

########################################################

######### ##################

######## Printing CG Entries #################

######### ##################

########################################################

===================================

ACL CG (acl/20): MAC-TEST type: MAC <-- feature ACL/CG ID 20: ACL name MAC-TEST : type MAC ACL

Total Ref count 1

---------------------------------

1 Interface <-- Applied to one interface

---------------------------------

region reg_id: 3

subregion subr_id: 0

GCE#:1 #flds: 2 l4:N matchall:N deny:N

Result: 0x01010000

mac_dest: value = 0x00, mask = 0x00 <-- Mac dest: hex 0x00 mask 0x00 is "any destination

mac_src: value = 0x1aaaaaaaa, mask = 0xffffffffffff

<-- Mac source: 0x1aaaaaaaa | hex with leading zeros omitted (0001.aaaa.aaaa) & mask 0xffffffffffff is host exact match

Thông tin chính sách về CG ID, cũng như giao diện nào sử dụng CG ID

9500H#show platform software fed active acl policy 20 <-- Use the CG ID value

########################################################

######### ##################

######## Printing Policy Infos #################

######### ##################

########################################################

INTERFACE: TwentyFiveGigE1/0/1 <-- Interface with ACL applied

MAC 0000.0000.0000

########################################################

intfinfo: 0x7f8cfc02de98

Interface handle: 0x7e000028

Interface Type: Port

if-id: 0x0000000000000008 <-- The Interface IF_ID 0x8

------------

Direction: Input <-- ACl is applied in the ingress direction

Protocol Type:MAC <-- Type is MAC

Policy Intface Handle: 0x30000c6

Policy Handle: 0xde000098

########################################################

######### ##################

######## Policy information #################

######### ##################

########################################################

Policy handle : 0xde000098

Policy name : MAC-TEST <-- ACL name is MAC-TEST

ID : 20 <-- CG ID for this ACL entry

Protocol : [1] MAC

Feature : [1] AAL_FEATURE_PACL <-- ASIC Feature is PACL

Number of ACLs : 1

########################################################

## Complete policy ACL information

########################################################

Acl number : 1

=====================================

Acl handle : 0xd60000dc

Acl flags : 0x00000001

Number of ACEs : 2 <-- 2 ACEs: one permit, and one implicit deny

Ace handle [1] : 0x38000120

Ace handle [2] : 0x31000121

Interface(s):

TwentyFiveGigE1/0/1 <-- Interface the ACL is applied

########################################################

######### ##################

######## Policy instance information #################

######### ##################

########################################################

Policy intf handle : 0x030000c6

Policy handle : 0xde000098

ID : 20

Protocol : [1] MAC

Feature : [1] AAL_FEATURE_PACL

Direction : [1] Ingress

Number of ACLs : 1

Number of VMRs : 3------------

Xác nhận PACL đang hoạt động

- MACL chỉ cho phép địa chỉ nguồn 0001.aaaa.aaaa

- Vì đây là MAC ACL, gói ARP không phải IP bị drop và do đó khiến ping không thành công

### Ping originated from neighbor device with Source MAC 0000.0000.0002 ###

C9300#ping 10.1.1.2 source vlan 10

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.1.1.2, timeout is 2 seconds:

Packet sent with a source address of 10.1.1.1

.....

Success rate is 0 percent (0/5)

C9300#show ip arp

Protocol Address Age (min) Hardware Addr Type Interface

Internet 10.1.1.2 0 Incomplete ARPA <-- ARP is unable to complete on Source device

### Monitor capture configured on Tw 1/0/1 ingress ###

9500H#monitor capture 1 interface TwentyFiveGigE 1/0/1 in match any

9500H#show monitor cap

Status Information for Capture 1

Target Type:

Interface: TwentyFiveGigE1/0/1, Direction: IN

9500H#sh monitor capture 1 buffer brief | inc ARP

5 4.767385 00:00:00:00:00:02 b^F^R ff:ff:ff:ff:ff:ff ARP 60 Who has 10.1.1.2? Tell 10.1.1.1

8 8.767085 00:00:00:00:00:02 b^F^R ff:ff:ff:ff:ff:ff ARP 60 Who has 10.1.1.2? Tell 10.1.1.1

11 10.767452 00:00:00:00:00:02 b^F^R ff:ff:ff:ff:ff:ff ARP 60 Who has 10.1.1.2? Tell 10.1.1.1

13 12.768125 00:00:00:00:00:02 b^F^R ff:ff:ff:ff:ff:ff ARP 60 Who has 10.1.1.2? Tell 10.1.1.1

<-- 9300 (10.1.1.1) sends ARP request, but since there is no reply 4 more ARP requests are sent

9500H#show platform software fed active acl counters hardware | inc MAC PACL Drop

Ingress MAC PACL Drop (0x73000021): 937 frames <-- Confirmed that ARP requests are dropped from Ingress MAC filter

Egress MAC PACL Drop (0x0200004c): 0 frames

<...snip...>

Tình Huống 3: RACL

ACL của thiết bị Router Cisco được gán cho giao diện layer 3 chẳng hạn như giao diện SVI hoặc giao diện Routed

- Ranh giới bảo mật: Các mạng con khác nhau

- Tệp đính kèm: Giao diện layer 3

- Hướng: Đi vào hoặc đi ra

- Các loại ACL được hỗ trợ: IP ACL (Tiêu chuẩn hoặc nâng cao)

Cấu hình RACL

9500H(config)#ip access-list extended TEST <-- Create a named extended ACL

9500H(config-ext-nacl)#permit ip host 10.1.1.1 any

9500H(config-ext-nacl)#permit udp host 10.1.1.1 eq 1000 host 10.1.1.2

9500H#show access-lists TEST <-- Display the ACL configured

Extended IP access list TEST

10 permit ip host 10.1.1.1 any

20 permit udp host 10.1.1.1 eq 1000 host 10.1.1.2

9500H(config)#interface Vlan 10 <-- Apply ACL to Layer 3 SVI interface

9500H(config-if)#ip access-group TEST in

9500H#show running-config interface Vlan 10

Building configuration...

Current configuration : 84 bytes

!

interface Vlan10

ip access-group TEST in <-- Display the ACL applied to the interface

end

Xác thực RACL

Truy xuất IF_ID được liên kết với giao diện

9500H#show platform software fed active ifm mappings l3if-le <-- Retrieve the IF_ID for a Layer 3 SVI type port

Mappings Table

L3IF_LE Interface IF_ID Type

----------------------------------------------------------------------------------------------------

0x00007f8d04983958 Vlan10 0x00000026 SVI_L3_LE <-- IF_ID value for SVI 10

Xác minh Class group ID (CG ID) được liên kết với IF_ID

9500H#show platform software fed active acl interface 0x26 <-- IF_ID for SVI Vlan 10 with leading zeros omitted

########################################################

######## ##################

####### Printing Interface Infos #################

######## ##################

########################################################

INTERFACE: Vlan10 <-- Confirms the interface matches the IF_ID

MAC 0000.0000.0000

########################################################

intfinfo: 0x7f8cfc02de98

Interface handle: 0x6e000047

Interface Type: L3 <-- Type: L3 indicates Layer 3 type interface

if-id: 0x0000000000000026 <-- IF_ID 0x26 is correct

Input IPv4: Policy Handle: 0x2e000095

Policy Name: TEST <-- The named ACL bound to this interface

CG ID: 9 <-- Class Group ID for this entry

CGM Feature: [0] acl <-- Feature is ACL

Bind Order: 0

Thông tin ACL được liên kết với CG ID

9500H#show platform software fed active acl info acl-cgid 9 <-- The CG ID associated to the ACL TEST

########################################################

######### ##################

######## Printing CG Entries #################

######### ##################

########################################################

===================================

ACL CG (acl/9): TEST type: IPv4 <-- feature ACL/CG ID 9: ACl name TEST : ACl type IPv4

Total Ref count 2

---------------------------------

2 Interface <-- Interface count is 2. Applied to SVI 10 and as PACL to Tw1/0/1

---------------------------------

region reg_id: 10

subregion subr_id: 0

GCE#:1 #flds: 2 l4:N matchall:N deny:N <-- #flds: 2 = two fields in entry | l4:N (no Layer 4 port match)

Result: 0x01010000

ipv4_src: value = 0x0a010101, mask = 0xffffffff <-- src 0x0a010101 hex = 10.1.1.1 | mask 0xffffffff = exact host match

ipv4_dst: value = 0x00000000, mask = 0x00000000 <-- dst & mask = 0x00000000 = match any

GCE#:1 #flds: 4 l4:Y matchall:N deny:N <-- #flds: 4 = four fields in entry | l4:Y (ACE uses UDP port L4 match)

Result: 0x01010000

ipv4_src: value = 0x0a010101, mask = 0xffffffff <-- Exact match (host) 10.1.1.1

ipv4_dst: value = 0x0a010102, mask = 0xffffffff <-- Exact match (host) 10.1.1.2

ip_prot: start = 17, end = 17 <-- protocol 17 is UDP

l4_src: start = 1000, end = 1000 <-- matches eq 1000 (equal UDP port 1000)

Thông tin chính sách về CG ID, cũng như giao diện nào sử dụng CG ID

9500H#show platform software fed active acl policy 9 <-- Use the CG ID Value ######################################################## ######### ################## ######## Printing Policy Infos ################# ######### ################## ######################################################## INTERFACE: Vlan10 <-- Interface with ACL applied MAC 0000.0000.0000 ######################################################## intfinfo: 0x7f8cfc02de98 Interface handle: 0x6e000047 Interface Type: L3 if-id: 0x0000000000000026 <-- Interface IF_ID 0x26 ------------ Direction: Input <-- ACL applied in the ingress direction Protocol Type:IPv4 <-- Type is IPv4 Policy Intface Handle: 0x1c0000c2 Policy Handle: 0x2e000095 ######################################################## ######### ################## ######## Policy information ################# ######### ################## ######################################################## Policy handle : 0x2e000095 Policy name : TEST <-- ACL name TEST ID : 9 <-- CG ID for this ACL entry Protocol : [3] IPV4 Feature : [27] AAL_FEATURE_RACL <-- ASIC feature is RACL Number of ACLs : 1 ######################################################## ## Complete policy ACL information ######################################################## Acl number : 1 ===================================== Acl handle : 0x7c0000d4 Acl flags : 0x00000001 Number of ACEs : 5 <-- 5 Aces: 2 explicit, 1 implicit deny, 2 ??? CHECK this Ace handle [1] : 0x0600010f Ace handle [2] : 0x8e000110 Ace handle [3] : 0x3b000111 Ace handle [4] : 0xeb000112 Ace handle [5] : 0x79000113 Interface(s): Vlan10 <-- The interface the ACL is applied ######################################################## ######### ################## ######## Policy instance information ################# ######### ################## ######################################################## Policy intf handle : 0x1c0000c2 Policy handle : 0x2e000095 ID : 9 Protocol : [3] IPV4 Feature : [27] AAL_FEATURE_RACL Direction : [1] Ingress Number of ACLs : 1 Number of VMRs : 4------------

Xác nhận RACL đang hoạt động

### Ping originated from neighbor device with source 10.1.1.1 ### C9300#ping 10.1.1.2 source g 1/0/1 Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 10.1.1.2, timeout is 2 seconds: Packet sent with a source address of 10.1.1.1 <--- Ping source is permitted and ping is successful !!!!! Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/1 ms <-- 100% ping success ### Ping originated from neighbor device with source 10.1.1.3 ### C9300#ping 10.1.1.2 source g 1/0/1 Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 10.1.1.2, timeout is 2 seconds: Packet sent with a source address of 10.1.1.3 <-- Ping source is denied (implicit) and ping fails ..... Success rate is 0 percent (0/5) <-- 0% ping success ### Confirm RACL drop ### 9500H#show access-lists TEST Extended IP access list TEST 10 permit ip host 10.1.1.1 any <-- Counters in this command do not show matches 20 permit udp host 10.1.1.1 eq 1000 host 10.1.1.2 9500H#show platform software fed active acl counters hardware | i RACL Drop Ingress IPv4 RACL Drop (0xed000007): 100 frames <-- Hardware level command displays drops against RACL <...snip...>

Tình Huống 4: VACL

Vlan ACL được gán cho Vlan Layer 2

- Ranh giới bảo mật: Trong hoặc trên một Vlan

- Tệp đính kèm: Vlan/Vlan Map

- Hướng: Cả vào và ra cùng lúc

- Các loại ACL được hỗ trợ: MAC ACL & IP ACLs (Tiêu chuẩn hoặc nâng cao)

Cấu hình VACL

ip access-list extended TEST 10 permit ip host 10.1.1.1 any 20 permit ip any host 10.1.1.1 ip access-list extended ELSE 10 permit ip any any vlan access-map VACL 10 match ip address TEST action forward vlan access-map VACL 20 match ip address ELSE action drop vlan filter VACL vlan-list 10 9500H#sh vlan access-map VACL Vlan access-map "VACL" 10 Match clauses: ip address: TEST Action: forward Vlan access-map "VACL" 20 Match clauses: ip address: ELSE Action: drop 9500H#sh vlan filter access-map VACL VLAN Map VACL is filtering VLANs: 10

Xác minh VACL

Truy xuất IF_ID được liên kết với giao diện

9500H#show platform software fed active ifm interfaces vlan Interface IF_ID State ---------------------------------------------------------------------- Vlan10 0x00420010 READY

Xác minh Class group ID (CG ID) được liên kết với IF_ID

9500H#show platform software fed active acl interface 0x420010 <-- IF_ID for the Vlan ######################################################## ######## ################## ####### Printing Interface Infos ################# ######## ################## ######################################################## INTERFACE: Vlan10 <-- Can be L2 only, with no vlan interface MAC 0000.0000.0000 ######################################################## intfinfo: 0x7fc8cc7c7f48 Interface handle: 0xf1000024 Interface Type: Vlan if-id: 0x0000000000420010 Input IPv4: Policy Handle: 0xd10000a3 <-- VACL has both Ingress and Egress actions Policy Name: VACL <-- Name of the VACL used CG ID: 530 <-- Class Group ID for entry CGM Feature: [35] acl-grp <-- Feature is ACL group, versus ACl Bind Order: 0 Output IPv4: Policy Handle: 0xc80000a4 <-- VACL has both Ingress and Egress actions Policy Name: VACL CG ID: 530 CGM Feature: [35] acl-grp Bind Order: 0

Thông tin ACL được liên kết với CG Group ID

Có hai ACL được sử dụng trong cùng một chính sách VACL được đặt tên, được nhóm thành nhóm ACL này

9500H#show platform software fed active acl info acl-grp-cgid 530 <-- use the group-id command versus gc ID ######################################################## ######### ################## ######## Printing CG Entries ################# ######### ################## ######################################################## =================================== ACL CG (acl-grp/530): VACL type: IPv4 <-- feature acl/group ID 530: name VACL : type IPv4 Total Ref count 2 --------------------------------- 2 VACL <-- Ingress and egress ACL direction on a VACl --------------------------------- region reg_id: 12 subregion subr_id: 0 GCE#:10 #flds: 2 l4:N matchall:N deny:N Result: 0x06000000 ipv4_src: value = 0x0a010101, mask = 0xffffffff <-- permit from host 10.1.1.1 (see PACL example for hex conversion) ipv4_dst: value = 0x00000000, mask = 0x00000000 <-- to any other host GCE#:20 #flds: 2 l4:N matchall:N deny:N Result: 0x06000000 ipv4_src: value = 0x00000000, mask = 0x00000000 <-- permit from any host ipv4_dst: value = 0x0a010101, mask = 0xffffffff <-- to host 10.1.1.1 GCE#:10 #flds: 2 l4:N matchall:N deny:N Result: 0x05000000 ipv4_src: value = 0x00000000, mask = 0x00000000 <-- This is the ACL named 'ELSE' which is permit any any ipv4_dst: value = 0x00000000, mask = 0x00000000 <-- with VACL, the logic used was "permit to match" action "drop"

Thông tin chính sách về CG ID, cũng như những giao diện nào sử dụng CG ID

9500H#show platform software fed active acl policy 530 <-- use the acl-grp ID ######################################################## ######### ################## ######## Printing Policy Infos ################# ######### ################## ######################################################## INTERFACE: Vlan10 MAC 0000.0000.0000 ######################################################## intfinfo: 0x7fa15802a5d8 Interface handle: 0xf1000024 Interface Type: Vlan <-- Interface type is the Vlan, not a specific interface if-id: 0x0000000000420010 <-- the Vlan IF_ID matches Vlan 10 ------------ Direction: Input <-- VACL in the input direction Protocol Type:IPv4 Policy Intface Handle: 0x44000001 Policy Handle: 0x29000090 ######################################################## ######### ################## ######## Policy information ################# ######### ################## ######################################################## Policy handle : 0x29000090 Policy name : VACL <-- the VACL policy is named 'VACL' ID : 530 Protocol : [3] IPV4 Feature : [23] AAL_FEATURE_VACL <-- ASIC feature is VACL Number of ACLs : 2 <-- 2 ACL used in the VACL: "TEST & ELSE" ######################################################## ## Complete policy ACL information ######################################################## Acl number : 1 ===================================== Acl handle : 0xa6000090 Acl flags : 0x00000001 Number of ACEs : 4 Ace handle [1] : 0x87000107 Ace handle [2] : 0x30000108 Ace handle [3] : 0x73000109 Ace handle [4] : 0xb700010a Acl number : 2 ===================================== Acl handle : 0x0f000091 Acl flags : 0x00000001 Number of ACEs : 1 Ace handle [1] : 0x5800010b Interface(s): Vlan10 ######################################################## ######### ################## ######## Policy instance information ################# ######### ################## ######################################################## Policy intf handle : 0x44000001 Policy handle : 0x29000090 ID : 530 <-- 530 is the acl group ID Protocol : [3] IPV4 Feature : [23] AAL_FEATURE_VACL Direction : [1] Ingress <-- Ingress VACL direction Number of ACLs : 2 Number of VMRs : 4------------ Direction: Output Protocol Type:IPv4 Policy Intface Handle: 0xac000002 Policy Handle: 0x31000091 ######################################################## ######### ################## ######## Policy information ################# ######### ################## ######################################################## Policy handle : 0x31000091 Policy name : VACL ID : 530 Protocol : [3] IPV4 Feature : [23] AAL_FEATURE_VACL Number of ACLs : 2 ######################################################## ## Complete policy ACL information ######################################################## Acl number : 1 ===================================== Acl handle : 0xe0000092 Acl flags : 0x00000001 Number of ACEs : 4 Ace handle [1] : 0xf500010c Ace handle [2] : 0xd800010d Ace handle [3] : 0x4c00010e Ace handle [4] : 0x0600010f Acl number : 2 ===================================== Acl handle : 0x14000093 Acl flags : 0x00000001 Number of ACEs : 1 Ace handle [1] : 0x8e000110 Interface(s): Vlan10 ######################################################## ######### ################## ######## Policy instance information ################# ######### ################## ######################################################## Policy intf handle : 0xac000002 Policy handle : 0x31000091 ID : 530 <-- 530 is the acl group ID Protocol : [3] IPV4 Feature : [23] AAL_FEATURE_VACL Direction : [2] Egress <-- Egress VACL direction Number of ACLs : 2 Number of VMRs : 4------------

Xác nhận VACL đang hoạt động

- Khắc phục sự cố cũng giống như các phần PACL và RACL. Tham khảo các phần này để biết chi tiết về kiểm tra ping

- Ping từ 10.1.1.3 đến 10.1.1.2 bị từ chối bởi chính sách ACL được áp dụng.

- Kiểm tra lệnh platform drop

9500H#show platform software fed active acl counters hardware | inc VACL Drop Ingress IPv4 VACL Drop (0x23000006): 1011 frames <-- Hardware level command displays drops against VACL <...snip...>

Tình Huống 5: Group/Client ACL (DACL)

Group/Client ACL được áp dụng linh hoạt cho một nhóm người dùng hoặc khách hàng dựa trên danh tính của họ. Chúng đôi khi được gọi là DACL (Dynamic ACL)

- Ranh giới bảo mật: Máy khách (Cấp độ giao diện máy khách)

- Tệp đính kèm: Mỗi giao diện khách hàng

- Hướng: Chỉ đi vào

- Các loại ACL được hỗ trợ: MAC ACL & IP ACLs (Tiêu chuẩn hoặc nâng cao)

Cấu hình GACL

Cat9400#show run interface gigabitEthernet 2/0/1

Building configuration...

Current configuration : 419 bytes

!

interface GigabitEthernet2/0/1

switchport access vlan 10

switchport mode access

switchport voice vlan 5

ip access-group ACL-ALLOW in <-- This is the pre-authenticated ACL (deny ip any any). Validation is done for the post-auth ACL

authentication periodic

authentication timer reauthenticate server

access-session control-direction in

access-session port-control auto

no snmp trap link-status

mab

dot1x pae authenticator

spanning-tree portfast

service-policy type control subscriber ISE_Gi2/0/1

end

Cat9400#show access-session interface gigabitEthernet 2/0/1 details

Interface: GigabitEthernet2/0/1

IIF-ID: 0x1765EB2C <-- The IF_ID used in this example is dynamic

MAC Address: 000a.aaaa.aaaa <-- The client MAC

IPv6 Address: Unknown

IPv4 Address: 10.10.10.10

User-Name: 00-0A-AA-AA-AA-AA

Status: Authorized <-- Authorized client

Domain: VOICE

Oper host mode: multi-auth

Oper control dir: in

Session timeout: 300s (server), Remaining: 182s

Timeout action: Reauthenticate

Common Session ID: 27B17A0A000003F499620261

Acct Session ID: 0x000003e7

Handle: 0x590003ea

Current Policy: ISE_Gi2/0/1

Server Policies:

ACS ACL: xACSACLx-IP-MAB-FULL-ACCESS-59fb6e5e <-- The ACL pushed from ISE server

Method status list:

Method State

dot1x Stopped

mab Authc Success <-- Authenticated via MAB (Mac authentication bypass)

Cat9400#show ip access-lists xACSACLx-IP-MAB-FULL-ACCESS-59fb6e5e

Extended IP access list xACSACLx-IP-MAB-FULL-ACCESS-GOOD-59fb6e5e

1 permit ip any any <-- ISE pushed a permit ip any any

Xác minh GACL

Group CG ID được liên kết với if-id

Cat9400#show platform software fed active acl interface 0x1765EB2C <-- The IF_ID from the access-session output

########################################################

######## ##################

####### Printing Interface Infos #################

######## ##################

########################################################

INTERFACE: Client MAC 000a.aaaa.aaaa <-- Client MAC matches the access-session output

MAC 000a.aaaa.aaaa

########################################################

intfinfo: 0x7f104820cae8

Interface handle: 0x5a000110

Interface Type: Group <-- This is a group identity type policy

IIF ID: 0x1765eb2c

Input IPv4: Policy Handle: 0x9d00011e

Policy Name: ACL-ALLOW:xACSACLx-IP-MAB-FULL-ACCESS-59fb6e5e: <-- DACL name matches

CG ID: 127760 <-- The ACL group ID

CGM Feature: [35] ac

Thông tin ACL

Cat9400#show platform software fed active acl info acl-grp-cgid 127760 <-- the CG ID for this DACL

########################################################

######### ##################

######## Printing CG Entries #################

######### ##################

########################################################

===================================

ACL CG (acl-grp/127760): ACL-ALLOW:xACSACLx-IP-MAB-FULL-ACCESS-59fb6e5e: type: IPv4 <-- Group ID & ACL name are correct

Total Ref count 1

---------------------------------

1 CGACL <-- 1 GACL (group ACL) is applied

---------------------------------

region reg_id: 1

subregion subr_id: 0

GCE#:1 #flds: 2 l4:N matchall:N deny:N

Result: 0x04000000

ipv4_src: value = 0x00000000, mask = 0x00000000 <-- Permits IP any any as seen in software

ipv4_dst: value = 0x00000000, mask = 0x00000000

GCE#:10 #flds: 2 l4:N matchall:N deny:N

Result: 0x04000000

ipv4_src: value = 0x00000000, mask = 0x00000000

ipv4_dst: value = 0x00000000, mask = 0x00000000

Tình Huống 6: ACL Logging

Phần mềm thiết bị có thể có thể cung cấp thông báo nhật ký hệ thống về các gói được cho phép hoặc từ chối bởi danh sách truy cập IP tiêu chuẩn. Bất kỳ gói nào phù hợp với ACL đều gây ra thông báo nhật ký thông tin về gói đó sẽ được gửi đến bảng điều khiển. Mức độ thông báo được ghi vào bảng điều khiển được điều khiển bởi các lệnh bảng điều khiển ghi nhật ký điều khiển các thông báo nhật ký hệ thống.

- Thông báo nhật ký ACL không được hỗ trợ cho các ACL được sử dụng với Unicast Reverse Path Forwarding (uRPF). Nó chỉ được hỗ trợ cho loại router ACL

- Nhật ký ACL theo hướng đi ra không được hỗ trợ cho các gói được tạo từ mặt phẳng điều khiển của thiết bị

- Định tuyến được thực hiện trong phần cứng và đăng nhập trong phần mềm, vì vậy nếu một số lượng lớn các gói phù hợp với license hoặc từ chối ACE có chứa từ khóa nhật ký, phần mềm có thể không khớp với tốc độ xử lý phần cứng và không phải tất cả các gói đều có thể được ghi

- Gói đầu tiên kích hoạt ACL gây ra log message ngay lập tức, các gói tiếp theo được thu thập trong khoảng thời gian 5 phút trước khi chúng xuất hiện hoặc được ghi lại. Thông báo nhật ký bao gồm số danh sách truy cập, gói được cho phép hay bị từ chối, địa chỉ IP nguồn của gói và số gói từ nguồn đó được phép hoặc bị từ chối trong khoảng thời gian 5 phút trước đó

Ví dụ về Log PACL

9500H#show access-lists TEST Extended IP access list TEST 10 permit ip host 10.1.1.1 any log <-- Log keyword applied to ACE entry 20 deny ip host 10.1.1.3 any log 9500H(config)#interface twentyFiveGigE 1/0/1 9500H(config-if)#ip access-group TEST in <-- apply logged ACL Switch Port ACLs are not supported for LOG! <-- message indicates this is an unsupported combination

Ví dụ về Log RACL (Bị từ chối)

9500H#show access-lists TEST Extended IP access list TEST 10 permit ip host 10.1.1.1 any log <-- Log keyword applied to ACE entry 20 deny ip host 10.1.1.3 any log 9500H(config)#interface vlan 10 9500H(config-if)#ip access-group TEST in <-- ACL applied to SVI ### Orginate ICMP from 10.1.1.3 to 10.1.1.2 (denied by ACE) ### C9300#ping 10.1.1.2 source vlan 10 repeat 110 Type escape sequence to abort. Sending 10, 100-byte ICMP Echos to 10.1.1.2, timeout is 2 seconds: Packet sent with a source address of 10.1.1.3 .......... Success rate is 0 percent (0/110) 9500H#show access-list TEST Extended IP access list TEST 10 permit ip host 10.1.1.1 any log 20 deny ip host 10.1.1.3 any log (110 matches) <-- Matches increment in show access-list command 9500H#show platform software fed active acl counters hardware | inc RACL Ingress IPv4 RACL Drop (0xed000007): 0 frames Ingress IPv4 RACL Drop and Log (0x93000009): 110 frames <-- Aggregate command shows hits on the RACL Drop and Log %SEC-6-IPACCESSLOGDP: list TEST denied icmp 10.1.1.3 -> 10.1.1.2 (8/0), 10 packets <-- Syslog message is produced

Ví dụ về Log RACL (Được cho phép)

C9300#ping 10.1.1.2 source vlan 10 repeat 5 <-- 5 ICMP Requests are sent Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 10.1.1.2, timeout is 2 seconds: Packet sent with a source address of 10.1.1.1 !!!!! Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/1 ms 9500H#show access-lists TEST Extended IP access list TEST 10 permit ip host 10.1.1.1 any log (10 matches) <-- Hit counter shows 10 20 deny ip host 10.1.1.3 any log (115 matches)

SỬA LỖI BẢO MẬT ACL TRÊN SWITCH CISCO CATALYST 9000 SERIES

Thống Kê ACL

Khi bạn khắc phục sự cố ACL, điều quan trọng là phải hiểu cách thức và vị trí thống kê ACL được thiết bị đo:

- Thống kê ACL được thu thập ở aggregate level chứ không phải ở ACE level

- Phần cứng không có khả năng cho phép theo ACE hoặc theo ACL

- Các thống kê như Deny, Log và các gói CPU chuyển tiếp được thu thập

- Thống kê cho các gói MAC, IPv4, IPv6 được thu thập riêng biệt

- Lệnh “show platform software fed switch active acl counters hardware” có thể được sử dụng để hiển thị thống kê tổng hợp

Xóa thống kê ACL

Khi khắc phục sự cố ACL, có thể hữu ích nếu xóa các bộ đếm ACL khác nhau để nhận số lượng baseline mới

- Các lệnh này cho phép bạn xóa số liệu thống kê bộ đếm ACL phần mềm và phần cứng

- Khi bạn khắc phục sự cố ACL match/hit events, bạn nên xóa ACL có liên quan thành các baseline gần đây hoặc có liên quan

Điều Gì Xảy Ra Khi ACL TCAM Bị Cạn Kiệt

- ACL luôn được áp dụng trong phần cứng TCAM. Nếu TCAM đã được sử dụng bởi các ACL được định cấu hình trước đó, thì các ACL mới không nhận được tài nguyên ACL bắt buộc cần thiết để lập trình

- Nếu một ACL được thêm vào sau khi TCAM hết, tất cả các gói sẽ bị loại bỏ đối với giao diện mà nó được đính kèm

- Hành động giữ ACL trong phần mềm được gọi là Unloading

- Khi tài nguyên trở nên khả dụng, switch sẽ tự động cố gắng lập trình ACL vào phần cứng. Nếu thành công, ACL được đẩy đến phần cứng và các gói bắt đầu chuyển tiếp

- Hành động lập trình một phần mềm được tổ chức ACL vào TCAM được gọi là Reloading

- PACL, VACL, RACL và GACL có thể được unloaded/reloaded độc lập với nhau

ACL TCAM Exhasution

- Giao diện mà ACL mới được thêm vào được áp dụng bắt đầu thả các gói cho đến khi tài nguyên phần cứng trở nên khả dụng

- Ứng dụng GACL cilents được đưa vào trạng thái UnAuth

VCU Exhaustion

- Khi vượt quá giới hạn L4OPs hoặc ra khỏi VCU, phần mềm thực hiện mở rộng ACL tạo ra các mục ACE mới để thực hiện hành động tương đương mà không cần sử dụng VCU

- Khi điều này xảy ra, TCAM có thể hao mòn với các mục nhập được thêm vào này

Lỗi ACL Syslog

Nếu bạn dùng hết một tài nguyên bảo mật ACL cụ thể, thông báo SYSLOG được tạo bởi hệ thống (giao diện, VLAN, nhãn, các giá trị có thể khác…)

| Thông báo ACL Log | Định nghĩa | Hành động khôi phục |

| %ACL_ERRMSG-4-UNLOADED: Switch 1 fed: Input <ACL> on interface <interface> could not be programmed in hardware and traffic will be dropped. | ACL được loại bỏ (được giữ trong phần mềm) | Điều tra thang điểm TCAM. Nếu vượt quá quy mô, hãy thiết kế lại ACL. |

| %ACL_ERRMSG-6-REMOVED: 1 fed: The unloaded configuration for Input <ACL> on interface <interface> has been removed for label <label>asic<number> | Cấu hình ACL Unloaded được xóa khỏi giao diện | ACL đã bị xóa, không cần thực hiện hành động nào |

| %ACL_ERRMSG-6-RELOADED: 1 fed: Input <ACL> on interface <interface> has now been loaded into the hardware for label <label> on asic<number> | ACL hiện đã được cài đặt trong Phần cứng | Sự cố với ACL hiện đã được giải quyết trong phần cứng, không cần thực hiện hành động nào |

| %ACL_ERRMSG-3-ERROR: 1 fed: Input <ACL> IP ACL <NAME> configuration could not be applied on <interface> at bindorder <number> | Lỗi ACL loại khác (chẳng hạn như lỗi cài đặt dot1x ACL) | Xác nhận cấu hình ACL được hỗ trợ và TCAM không vượt quá quy mô |

| %ACL_ERRMSG-6-GACL_INFO: Switch 1 R0/0: fed: Logging is not supported for GACL | GACL đã định cấu hình log tùy chọn | GACL không hỗ trợ log. Xóa báo cáo log khỏi GACL |

| %ACL_ERRMSG-6-PACL_INFO: Switch 1 R0/0: fed: Logging is not supported for PACL | PACL có tùy chọn log được định cấu hình | PACL không hỗ trợ log. Xóa các câu lệnh log khỏi PACL |

| %ACL_ERRMSG-3-ERROR: Switch 1 R0/0: fed: Input IPv4 Group ACL implicit_deny:<name>: configuration could not be applied on Client MAC 0000.0000.0000 | (dot1x) ACL không áp dụng được trên cổng target | Xác nhận cấu hình ACL được hỗ trợ và TCAM không vượt quá quy mô |

Tình Huống Ngoài Tài Nguyên Và Hành Động Khôi Phục

| Tình huống 1: ACL Bind | Hành động khôi phục |

| · ACL được tạo và áp dụng cho interface hoặc vlan

· Liên kết không thành công do điều kiện tài nguyên hết, chẳng hạn như cạn kiệt TCAM · Không có ACE nào trong ACL có thể được lập trình thành TCAM. ACL vẫn ở trạng thái UNLOADED · Ở trạng thái UNLOADED, tất cả lưu lượng (bao gồm các gói điều khiển) sẽ giảm trên giao diện cho đến khi sự cố được khắc phục. |

Thiết kế lại ACL để giảm việc sử dụng TCAM. |

| Tình huống 2: ACL Edit | Hành động khôi phục |

| · Một ACL được tạo và áp dụng cho một giao diện và nhiều mục nhập ACE hơn được thêm vào ACL này trong khi áp dụng cho (các) giao diện.

· Nếu TCAM không có tài nguyên thì thao tác chỉnh sửa không thành công · Không có ACE nào trong ACL có thể được lập trình thành TCAM. ACL vẫn ở trạng thái UNLOADED · Ở trạng thái UNLOADED, tất cả lưu lượng (bao gồm các gói điều khiển) sẽ giảm trên giao diện cho đến khi sự cố được khắc phục. · Các mục ACL hiện có cũng không thành công ở trạng thái UNLOADED cho đến khi điều này được khắc phục. |

Thiết kế lại ACL để giảm việc sử dụng TCAM. |

| Tình huống 3: ACL Re-bind | Hành động khôi phục |

| · ACL Re-bind là hành động gắn một ACL vào một giao diện, sau đó gắn một ACL khác vào cùng một giao diện mà không tách ACL đầu tiên.

· ACL đầu tiên được tạo và đính kèm thành công · ACL lớn hơn có tên khác và cùng một giao thức (IPv4 / IPv6) được tạo và gắn vào cùng một giao diện · Thiết bị tách ACL đầu tiên thành công và cố gắng gắn ACL mới vào giao diện này · Nếu TCAM không có tài nguyên, hoạt động liên kết lại không thành công · Không có ACE nào trong ACL có thể được lập trình thành TCAM. ACL vẫn ở trạng thái UNLOADED · Ở trạng thái UNLOADED, tất cả lưu lượng (bao gồm cả gói điều khiển) giảm trên giao diện cho đến khi sự cố được khắc phục |

Thiết kế lại ACL để giảm việc sử dụng TCAM. |

| Tình huống 4: Bind Empty (Null) ACL | Hành động khôi phục |

| · ACL không có mục ACE nào được tạo và gắn vào một giao diện

· Hệ thống tạo ACL này trong nội bộ với sự cho phép của bất kỳ ACE nào và đính kèm vào giao diện trong phần cứng (Tất cả lưu lượng được phép ở trạng thái này) · Các mục nhập ACE sau đó được thêm vào ACL với cùng tên hoặc số. Hệ thống lập trình TCAM khi mỗi ACE được thêm vào · Nếu TCAM hết tài nguyên khi thêm các mục nhập ACE , ACL sẽ được chuyển sang trạng thái CHƯA CÓ ĐƯỢC · Ở trạng thái UNLOADED, tất cả lưu lượng (bao gồm các gói điều khiển) sẽ giảm trên giao diện cho đến khi sự cố được khắc phục. · Các mục ACL hiện có cũng không thành công ở trạng thái UNLOADED cho đến khi điều này được khắc phục. |

Thiết kế lại ACL để giảm việc sử dụng TCAM. |

Xác Minh Quy Mô ACL

Phần này bao gồm các lệnh để xác định thang đo ACL và sử dụng TCAM

FMAN Access-list Summary

Xác định ACL đã định cấu hình và tổng số ACE trên mỗi ACL

9500H#show platform software access-list f0 summary Access-list Index Num Ref Num ACEs -------------------------------------------------------------------------- TEST 1 1 2 <-- ACL TEST contains 2 ACE entries ELSE 2 1 1 DENY 3 0 1

Sử dụng ACL

9500H#show platform software fed active acl usage ######################################################## ######## ################## ####### Printing Usage Infos ################# ######## ################## ######################################################## ##### ACE Software VMR max:196608 used:283 <-- Value/Mask/Result entry usage ######################################################## ================================================================================================== Feature Type ACL Type Dir Name Entries Used VACL IPV4 Ingress VACL 4 <-- Type of ACL Feature, type of ACL, Direction ACL applied, name of ACL, and number of TCAM entries consumed ================================================================================================== Feature Type ACL Type Dir Name Entries Used RACL IPV4 Ingress TEST 5

Sử dụng TCAM (17.x)

Lệnh sử dụng TCAM có sự khác biệt đáng kể giữa các phiên bản 16.x và 17.x

9500H#show platform hardware fed active fwd-asic resource tcam utilization Codes: EM - Exact_Match, I - Input, O - Output, IO - Input & Output, NA - Not Applicable CAM Utilization for ASIC [0] Table Subtype Dir Max Used %Used V4 V6 MPLS Other ------------------------------------------------------------------------------------------------------ Security ACL Ipv4 TCAM I 7168 16 0.22% 16 0 0 0 Security ACL Non Ipv4 TCAM I 5120 76 1.48% 0 36 0 40 Security ACL Ipv4 TCAM O 7168 18 0.25% 18 0 0 0 Security ACL Non Ipv4 TCAM O 8192 27 0.33% 0 22 0 5 <...snip...> <-- Percentage used and other counters about ACL consumption <-- Dir = ACL direction (Input/Output ACl)

Sử dụng TCAM (16.x)

Lệnh sử dụng TCAM có sự khác biệt đáng kể giữa các phiên bản 16.x và 17.x

C9300#show platform hardware fed switch active fwd-asic resource tcam utilization CAM Utilization for ASIC [0] Table Max Values Used Values -------------------------------------------------------------------------------- Security Access Control Entries 5120 126 <-- Total used of the Maximum <...snip...>

KẾT LUẬN

Như vậy là qua bài viết này, quản trị viên của ANBINHNET ™ đã gửi đến quý khách hàng cũng như các bạn độc giả hướng dẫn xác thực bảo mật ACL trên dòng sản phẩm Cisco Catalyst 9000 Switch.

ANBINHNET ™ là một địa chỉ phân phối Switch Cisco chính hãng uy tín hàng đầu tại Việt Nam. Đến với chúng tôi, quý khách hàng sẽ nhận được những thông tin chính xác về nguồn gốc xuất xứ, giấy tờ, chứng chỉ, với mức giá Discount theo quy định của nhà sản xuất. Hàng luôn sẵn kho số lượng lớn để đáp ứng nhu cầu của khách hàng.

ANBINHNET ™ có văn phòng giao dịch tại 2 thành phố lớn nhất là Hà Nội và Hồ Chí Minh (Sài Gòn). Giúp thuận tiện cho khách hàng có như cầu mua Switch Cisco Catalyst 9000 Chính Hãng có thể đến trực tiếp văn phòng của chúng tôi, cũng như rút ngắn thời gian giao hàng các sản phẩm máy chủ chính hãng đến với khách hàng..

Ngoài ra thì chúng tôi phân phối Cisco Việt Nam chính hãng trên toàn quốc, Do đó nếu khách hàng không ở có điều kiện để đến trực tiếp văn phòng của chúng tôi tại Hà Nội và Sài Gòn thì có thể liên hệ với chúng tôi để nhận thông tin về báo giá, tình trạng hàng hoá, chương trình khuyến mại…

Để Nhận Thông Tin Hỗ Trợ Báo Giá Dự Án, Đặt Hàng, Giao Hàng, Đặt Hàng, Bảo Hành, Khuyến Mại, Hỗ trợ kỹ thuật của các sản phẩm Switch Cisco Catalyst 9000 Chính Hãng, Hãy Chát Ngay với chúng tôi ở khung bên dưới hoặc gọi điện tới số hotline hỗ trợ 24/7 của ANBINHNET ™. Quý khách cũng có thể liên hệ tới văn phòng của chúng tôi tại Hà Nội và Sài Gòn theo thông tin sau:

Địa Chỉ Phân Phối Switch Cisco 9000 Chính Hãng Giá Tốt Tại Hà Nội

- Địa chỉ: Số 59 Võ Chí Công, Phường Nghĩa Đô, Quận Cầu Giấy, TP Hà Nội.

- Hotline/Zalo: 0967.40.70.80

- Email: info@anbinhnet.com.vn

- Website: https://anbinhnet.com.vn/

Địa Chỉ Phân Phối Switch Cisco 9000 Chính Hãng Giá Tốt Tại Sài Gòn (TP HCM)

- Địa chỉ: Số 736/182 Lê Đức Thọ, Phường 15, Quận Gò Vấp, TP Hồ Chí Minh

- Hotline/Zalo: 0967.40.70.80

- Email: info@anbinhnet.com.vn

- Website: https://anbinhnet.com.vn/